Il existe divers dispositifs d’authentification qui fonctionnent bien et qui sont souvent revus et ajustés aux besoins des professionnels pour sécuriser les transactions. Ces systèmes restent la meilleure option pour protéger les données personnelles pouvant être réutilisées sans qu’on le sache. Quels sont les différentes sortes d’authentification ?

S'authentifier avec un mot de passe

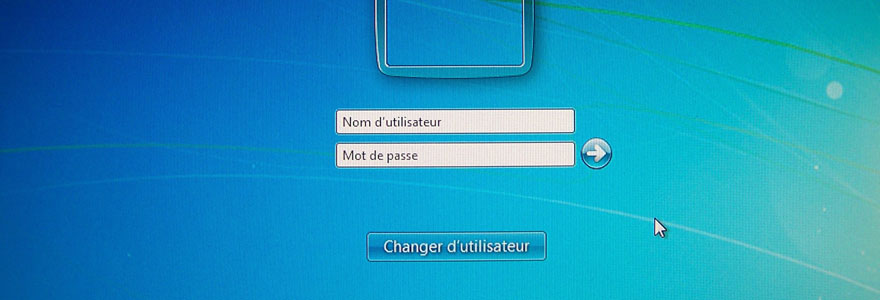

Les utilisateurs d’internet peuvent avoir recours à plusieurs sortes de procédés d’authentification. Les professionnels se sont évertués à les perfectionner pour augmenter la sécurité des activités en ligne. Ainsi, ils peuvent avoir recours à la mémoire de l’utilisateur. C’est-à-dire que l’internaute utilisera un mot de passe et un identifiant que le site mémorisera. Cette technique est simple et est ajustée aux activités en ligne puisqu’elle ne requiert pas de niveau de sécurité élevé, c’est d’ailleurs le type d’authentification le plus répandu. Toutefois, il faut respecter plusieurs règles au moment de créer le mot de passe. Il ne faut surtout pas mettre un prénom, une date de naissance ou encore des mots simples dans le dictionnaire, sinon des individus mal intentionnés pourront pirater le compte.

Utiliser un système de codage aléatoire

C’est une toute autre forme d’authentification qui a pour but de fournir un code aléatoire en utilisant des technologies. Le code est différent pour chaque authentification et peut être envoyé par SMS sur un smartphone, par mail ou avec l’utilisation d’une carte à puce. Ce procédé est sécuritaire puisqu’il est très difficile de deviner les codes fournis par le logiciel de codage. Seul le propriétaire du compte pourra en avoir connaissance. Il peut ainsi naviguer en toute sécurité sur internet sans avoir peur du piratage qui touche aujourd’hui de plus en plus de personnes.

Les procédés biométriques

Le principe consiste à utiliser la reconnaissance d’une ou de plusieurs caractéristiques physiques d’un utilisateur pour assurer son identité. Il peut s’agir d’empreintes digitales, de contour de main ou des autres caractéristiques comme la voix, la signature écrite etc. Puisque chacun a sa propre empreinte, il devient impossible pour un pirate d’avoir accès à des données sensibles. Dans tous les cas, il y a une multitude de techniques d’authentification permettant d’assurer une protection plus ou moins élevée. Elle s’adapte généralement aux activités et aux transactions qui se font en ligne. Les techniques peuvent par ailleurs être combinées entre elles pour plus de résultats. Il est ainsi possible d’opter pour une authentification simple ou forte en fonction des attentes.