L’authentification réseau permet d’authentifier une machine quand elle essaie de se connecter sur le réseau pour lui autoriser ou non l’usage du réseau. Lors de cette étape, la machine bénéficie des autorisations nécessaires. Pour rappel, cette technique est indépendante des autres méthodes d’authentifications vers les systèmes d’exploitation ou les applications.

Quelle est l’utilité de l’authentification réseau ?

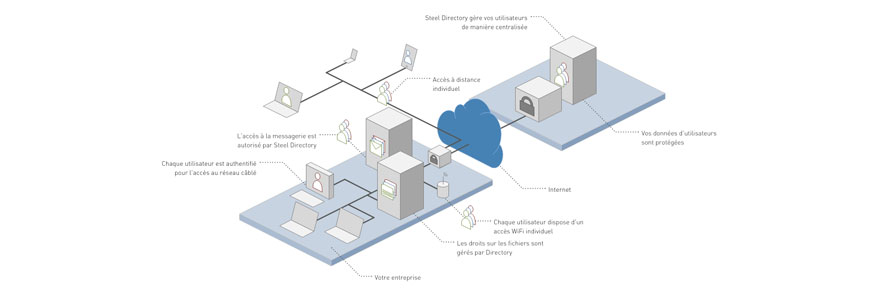

L’authentification est une démarche importante et présente plusieurs avantages. Elle permet en premier lieu de sécuriser un réseau filaire ou sans-fil. Avec cette barrière de sécurité, on peut aussi interdire aux postes inconnus d’accéder au réseau. Par ailleurs, ce procédé permet de placer les postes ayant été authentifiés dans des endroits spécifiques du réseau de manière dynamique. Enfin, l’authentification réseau donne la possibilité de savoir avec précision quelle machine est connectée sur le réseau et où elle est connectée.

Les avantages de la mise en place d’une authentification réseau

Lorsqu’il s’agit de réseau filaire, il est facile de savoir qui est connectée sur une prise. C’est probablement la manière la plus simple d’éviter l’utilisation illicite du réseau par des personnes non authentifiées. Il est également possible d’affecter des machines sur des réseaux virtuels donc en cloisonnement. S’il s’agit d’un réseau sans fil, il est obligé d’intégrer le réseau filaire donc les machines sans-fil peuvent fonctionner comme les machines avec fil. Il est alors possible d’affecter une machine sur un même vlan comme lorsqu’elle se connecte sur un réseau filaire. Les utilisateurs pourront s’authentifier tout en bénéficiant du cryptage des données. Il faudra néanmoins prévoir la gestion d’un périmètre aérien et incontrôlable.

Les protocoles d’authentification utilisés

Il existe en tout deux protocoles qui peuvent être utilisés pour l’authentification réseau. D’abord il y a les protocoles propriétaires comme le cas du VMPS de Cisco Authentification qui est seulement valable sur une adresse MAC et réseau filaire. Ensuite, il y a les protocoles ouverts comme RADIUS et 802.1x Authentification sur adresse MAC, il faudra néanmoins déterminer un couple Login/password Certificats et le codage peut être transmis par des cartes à puces. Ce second protocole est valable pour les réseaux filaires et non filaires. Pour rappel, le 802.1x utilise le protocole EAP pour les communications du client vers un serveur d’authentification. Ce protocole dispose d’une architecture permettant l’utilisation de plusieurs mécanismes d’authentification que le NAS ne connaît pas forcément. Il s’agit donc d’un tunnel menant vers un serveur par le biais d’un mot de passe, de certificats ou de carte à puce.